지난 5월 전 세계적으로 큰 피해를 일으킨 워너크라이(Wannacry) 랜섬웨어의 뒤를 이어 새롭게 등장한 신종 페트야(Petya) 랜섬웨어에 의한 피해 소식이 잇따르고 있어 PC방에서도 주의가 요구된다.

백신 프로그램 알약을 서비스하는 이스트시큐리티에 따르면 새로운 페트야는 워너크라이가 사용했던 SMB 취약점(MS17-010)을 이용해 전파되고 있는 것으로 알려졌으며, 우크라이나 기업과 기관에서 주로 쓰이는 세무 관련 회계프로그램 MeDoc의 서버가 공격당하거나 악성코드를 포함한 이메일을 통해 유포된 것으로 알려졌다.

지난 2016년 초에 처음으로 발견된 PETYA 랜섬웨어는 MFT(Master File Table)영역에 대한 암호화는 물론, MBR(Master Boot Record)영역까지 감염시켜 시스템 자체를 먹통으로 만들고 300달러에 해당하는 비트코인을 특정 주소(비트코인지갑)으로 보내라고 안내하는 메시지를 출력한다.

유럽을 중심으로 확산되고 있는 이 랜섬웨어는 지난 27일 국내 SNS에서 피해 사례가 확인돼 관련 업계와 기관이 주목하고 있는 상태다.

한국인터넷진흥원이 운영하는 KISA보호나라는 신종 페트야가 러시아, 유럽 등의 공공기관, 기업, 금융기관이 사이버 공격을 받아 시스템 장애 등 피해가 잇따르고 있다며, 피해 예방을 위한 보안 강화 조치 등을 취하도록 권고에 나섰다.

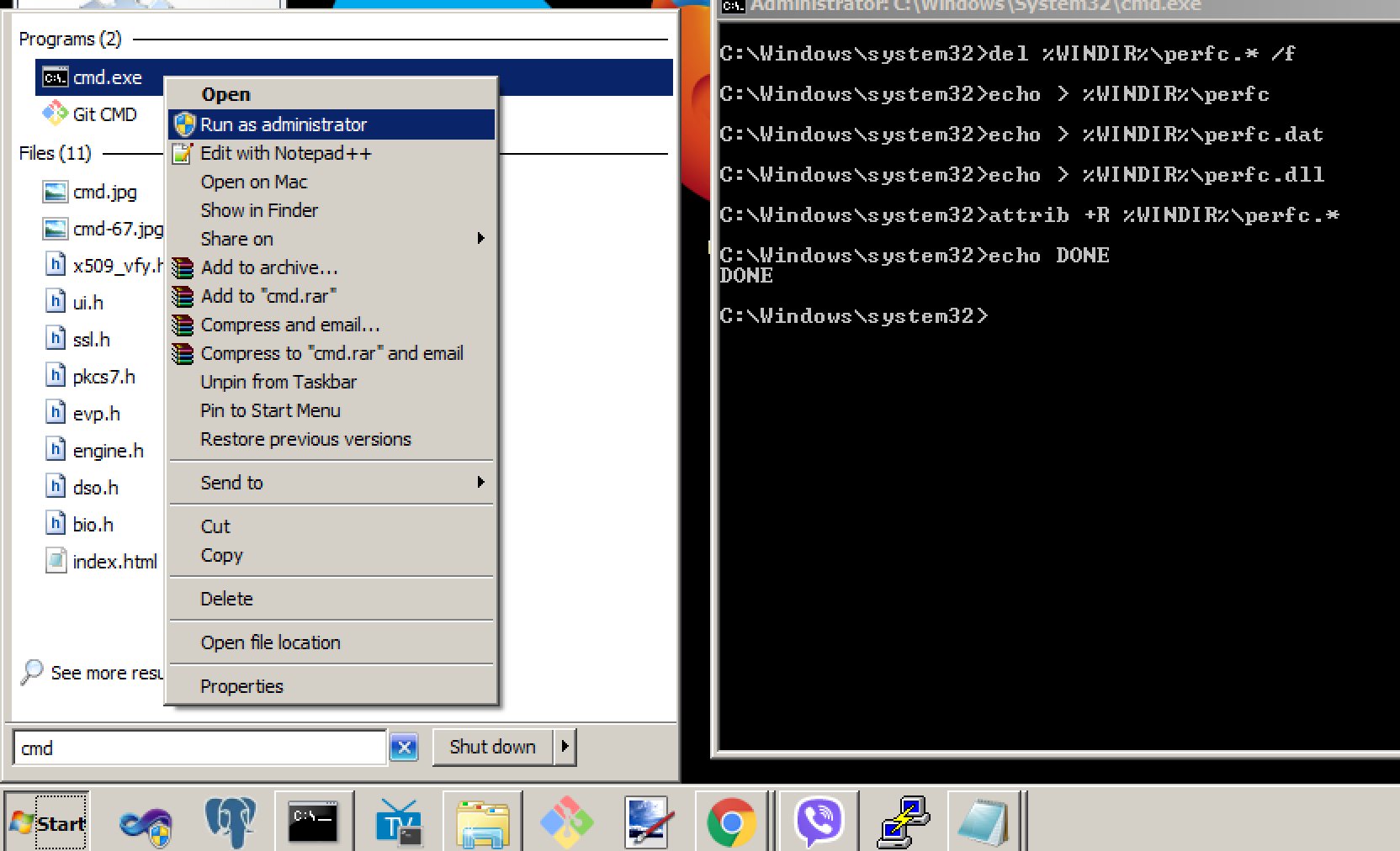

한편, 미국의 보안 전문업체 사이버리즌(Cybereason)의 한 연구원은 페트야를 억제할 수 있는 예방법을 발견해 SNS로 공유 중이다. 윈도우 폴더 내에 ‘perfc’라는 이름의 파일과 ‘perfc.dat’라는 이름의 파일을 만들어 넣어 두면 페트야의 악성 행위가 중단된다는 것.

이를 적용하기 위해서는 다음 명령어들을 순차적으로 ‘복사’해 CMD 창에 ‘붙여넣기’ 하는 방식으로 실행하면 된다. 우선 rem. > %windir%perfc 명령을 입력해 윈도우 폴더에 perfc 파일을 만들고 rem. > %windir%perfc.dat 명령을 입력해 perfc.dat 파일을 생성한다. 그 다음 마지막으로 attrib +R %windir%perfc.* 명령을 입력해 두 파일의 속성을 읽기 전용으로 변경해주면 된다.

이번 페트야 랜섬웨어는 얼마 전 워너크라이 때 포트 대응 및 패치를 적용한 경우에도 일부 감염 사례가 확인된 만큼 국내 피해 사례가 많지 않다고 해서 안심하기에는 이르다. 무력화 방법까지 나와 감염 우려는 다소 줄었지만, 변종이 나올 가능성이 얼마든지 있으므로 데이터 백업 등을 통한 예방을 소홀히 해서는 안 된다.